| | ||||||||||||||||||||||||||||||

|

||||||||||||||||||||||||||||||

|

|

||||||||||||||||||||||||||||||

|

|

Вопросы защиты сетей Windows NTТом Ягер Чтобы надежно защитить сеть, одних брандмауэров и proxy-серверов недостаточно. Сама операционная система должна быть практически пуленепробиваемой. Как же защитить системы Windows NT? Вопросы сетевой безопасности приобретают все большую актуальность. Изощренные атаки изобретательных хакеров заставляют администраторов сетей пребывать в постоянном страхе по поводу сохранности информации. Исключением здесь не являются и сети Windows NT . Знаете ли вы, насколько серьезные проблемы стоят перед вами и все ли было сделано для их устранения? Такую необъятную тему, как безопасность Windows NT Server, невозможно осветить в одной статье, поэтому мы будем говорить лишь о том, как защитить ваши информационные активы с помощью встроенных функций и средств этой операционной системы. Несмотря на т о что мы настоятельно рекомендуем использовать брандмауэры и proxy-серверы, лучше всего, когда они устанавливаются в сеть, степень защищенности которой соответствует максимально возможной для используемой сетевой операционной системы уровню. БОРЬБА С ВНУТРЕННИМ ВРАГОМПри всей опасности внешней угрозы ваши собственные пользователи представляют собой гораздо более вероятный источник проблем. К счастью, многих потенциальных неприятностей можно избежать, заранее приняв необходимые меры. Первая из них - установка Window s NT Server 4.0 с сервисным пакетом Service Pack 4 (SP 4), куда включены все заплатки для обнаруженных в защите дыр из пакета SP 3, а также многие появившиеся после его выхода исправления. Тут я обязан упомянуть об одной тонкости. Конфигурация по умолчанию Windows NT 4.0 с SP 4 чрезвычайно легко поддается взлому. Например, учетная запись Guest не отключена, члены группы Everyone имеют широкие права чтения/записи, правила задания паролей отсутствуют. Другими словами, защита сервера потребует от вас понимания возможностей Windows NT и умения создать с их помощью надежную конфигурацию. Основным и наиболее эффективным средством защиты Windows NT против непрошеных гостей является ее система аутентификации. Клиенты Windows 95, Windows 98 и Windows NT Workstation не только обмениваются зашифрованными идентификаторами пользователей (ID) и паролями, но также используют собственный протокол аутентификации по типу запрос/ответ. Такой метод гарантирует, что идентификационная информация никогда не представляется дважды в одном и том же виде. Это быстро отбивает у доморощенных хакеров всякую ох оту перехватывать сетевые пакеты в надежде расшифровать их содержимое, а затем использовать его для несанкционированного доступа. Легальных пользователей тоже следует держать в узде. Задав на серверах домена соответствующие права доступа к объектам файловой системы NTFS, вы существенно облегчите себе жизнь. Содержимое списков контроля доступа (Access Control List, ACL) к любым об щим данным требуется периодически проверять. Совместный же доступ к томам FAT лучше вообще не разрешать, поскольку они не предусматривают, как в разделах NTFS, возможности контроля доступа к конкретным файлам. При создании или проверке списков контроля до ступа в разделах NTFS предпочтение следует отдавать более спартанскому инструменту в стиле командной строки - утилите cacls, а не графическому инструменту Windows Explorer. Она часто позволяет обнаружить элементы списков ACL, о наличии которых вы и не дог адывались. Windows Explorer группирует права доступа в красивый список, но cacls отображает для каждого пользователя детальный перечень всех предоставленных и блокированных прав. Кроме того, cacls обладает уникальной возможностью заменять существующие ACL на более простые и эффективные. Количество ACL должно быть минимально необходимым для обеспечения прав доступа. Синтаксис команды cacls можно найти в интерактивной документаци и Windows NT. ACL не стоит привязывать к конкретному человеку. При изменении обязанностей пользователей внутри компании вам будет чрезвычайно трудно отслеживать и корректировать ранее присвоенные им права доступа. Поэтому всех сотрудников лучше распределить по групп ам в домене, а этим группам назначить соответствующие права доступа к файлам и папкам. Для изменения прав конкретного сотрудника достаточно будет просто удалить из одной группы и включить в другую. Реестр сервера представляет собой весьма ценный источник информации, поэтому разделам реестра следует назначить собственные ACL, так же как папкам и файлам томов NTFS. Это можно сделать с помощью графического редактора реестра regedt32. Если доступ к с ерверу разрешен только администраторам, то право записи в файл или каталог можно спокойно предоставить лишь членам группы Administrators и учетной записи System, под именем которой работают многие службы. Удаленный доступ к реестру (по сети) представляет собой весьма популярный способ взлома серверов Windows NT, поэтому пользоваться им требуется с осторожностью. На своем Web-узле Microsoft детально объясняет, как ограничить или отключить удаленный досту п к реестру. Эта информация размещена на страничке http://support.microsoft.com/support/kb/articles/Q153/1/83.asp/. Другой требующей внимания областью являются пароли. Любители заглядывать через плечо могут подсмотреть вводимое кем-либо короткое ключевое слово - большинство людей, будучи предоставлены сами себе, назначают элементарно отгадываемые пароли. Определить собственную политику в отношении паролей Windows NT можно с помощью программы User Manager for Domains из меню Policies/Account. Более длинные пароли отгадывать труднее, поэтому ключевое слово должно иметь длину минимум шесть символов. Срок жизни паролей следует ограничить, чтобы пользователи вашей сети периодически меняли их на новые. Впрочем, иногда и это не помогает, так как пользователи запасаются дюжиной любимых словечек и затем поочередно используют их в качестве паролей. Хакеры знают о такой манере и, по истечении нескольких дней, пытаются воспользоваться известным им предыдущим вариантом. Установка флажка уникальности пароля позволяет избежать повторов паролей. Блокировка учетной записи - довольно спорный инструмент защиты, ибо в руках неизобретательных злоумышленников он стал излюбленным средством чинить препоны для доступа в сеть легальным пользователям. Она позволяет контролировать число последовательных п опыток регистрации. После того как будет исчерпано разрешенное число неудачных попыток, Windows NT блокирует учетную запись пользователя и предотвращает дальнейшие попытки доступа. Данная технология затрудняет доступ в сеть не только хакерам, но и легальн ым пользователям. Для того чтобы лишить кого-либо доступа в сеть, неизвестному вандалу достаточно всего лишь сделать несколько попыток зарегистрироваться от имени пользователя. Поэтому если вы все же решите использовать блокировку, то срок ее действия не следует назначать слишком длительным. По окончании этого срока учетная запись будет автоматически разблокирована. В том случае, если каждый пользователь работает только за определенным компьютером, защиту сети можно укрепить, привязав учетные записи к конкретным ПК. Идентификация рабочих станций при этом будет производиться на основании их имен NetBIOS. Хотя этот механизм и не отличается большой надежностью, так как любой мало-мальски знающий доморощенный хакер способен имитировать идентификатор рабочей станции, однако он позволяет бороться с любителями подглядывать украдкой из-за чужого плеча. Лучшая защита от проблем на уровне настольной системы - введение политики в отношении пользователей настольной системы. Загрузите с Web-узла Microsoft пакет Zero Administration Kit (ZAK). Хотя сам по себе пакет имеет довольно сомнительную ценность, с е го помощью вы научитесь пользоваться встроенными в Windows NT механизмами задания правил в отношении индивидуальных пользователей. Вводимые на контроллере домена правила ограничивают доступ пользователей к их собственным настольным системам, реестрам, пан елям управления и другим наиболее уязвимым элементам интерфейса.

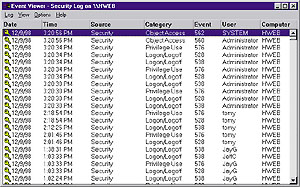

Аудит не менее важен, чем меры по предотвращению несанкционированного доступа. По умолчанию в журнал безопасности (security log), просмотреть который можно с помощью Event Viewer, ничего не записывается. Однако после в ключения аудита из программы User Manager в журнале будут регистрироваться все не оговоренные попытки доступа (см. Рисунок 1). При этом типичной ошибкой является попытка протоколировать все события, какие только можно. Когда журнал раздут до немыслимых размеров, читать его становится невозможно (в крайнем случае, его можно лишь бегло просмотреть), что увеличивает шансы пропуст ить случаи нарушения защиты. Поэтому контролировать следует лишь случаи ошибок при регистрации и доступе к файлам. Они являются хорошими индикаторами грозящей опасности. Если вы возьмете за правило выполнять анализ журнала безопасности каждое утро (очисти те его, если там нет никаких подозрительных записей), то получите хороший шанс предупредить планы потенциального злоумышленника. ВНЕШНЯЯ УГРОЗАВ случае предоставления доступа извне вы должны найти золотую середину между удобством работы и требованиями к защите информации. В конце концов, удаленный доступ организуется прежде всего в целях обеспечения удобства в работе. Однако уберите его, и в итоге вы сконфигурируете замечательно защищенный сервер внешнего доступа, пользоваться которым, увы, никто не будет. Для нейтрализации сетевых атак извне вам потребуется нечто большее, чем простая установка брандмауэра. Например, чтобы защититься от прослушивания трафика злоумышленниками и других опасностей, серверы удаленного доступа (Remote Access Service, RAS) и в аши серверы Internet следует установить в изолированной локальной сети. Кроме того, вы должны решить, где поместить эти серверы - перед брандмауэром или позади него. В первом случае трафик к серверам не будет фильтроваться брандмауэром, поэтому на подключ енных к ним других серверах, маршрутизаторе или модеме должны быть приняты меры для контроля доступа. При установке упомянутых серверов позади брандмауэра все адресованные им пакеты будут проверяться и при необходимости удаляться из обращения. Что касается меня лично, я предпочитаю устанавливать серверы Internet/RAS перед брандмауэром. Это позволяет обеспечить нужную производительность и работать с сетевыми протоколами, которые брандмауэр не пропустит (например, с протоколом идентификации по типу запрос/ответ Windows NT). По возможности, ваши Internet/RAS-серверы должны быть физически отделены от внутренней корпоративной сети. В случае, когда удаленному пользователю требуется доступ к локальной сети или приложениям Web и необходимо обращатьс я к внутренней базе данных, задача обеспечения безопасности усложняется. При коммутируемом доступе лучшей защитой будет включение режима ответного вызова. В этом случае сервер удаленного доступа Windows NT, как и большинство других автономных серверов удаленного доступа, принимает звонок пользователя, выполняет идентификаци ю пользователя, а затем перезванивает пользователю по записанному телефонному номеру. В результате звонящий с удаленного компьютера злоумышленник, пусть даже знающий истинный идентификатор и пароль, никогда не получит доступа в сеть. Недостаток здесь в том, что метод не работает, когда сотрудник компании звонит из отеля или пользуется услугами корпоративной АТС, не поддерживающей функции прямого звонка на внутренний номер. В подобных случаях виртуальная частная сеть (Virtual Privat e Network, VPN) может оказаться лучшим решением. В конфигурациях с VPN провайдер Internet обычно играет роль ретранслятора зашифрованного трафика между удаленным клиентом и сетью. При использовании VPN удаленные пользователи могут звонить по местному номеру провайдера Internet из любого города. После установления соединения с провайдером специальный программный компонент Windows NT открывает второе, виртуальное, коммутируемое соединение непосредственно с сервером в сети компании. Этот сервер должен быть сконфигурирован на установление соединений VPN, идентификацию пользователей в соответствии с шифруемыми мандатами и последующее их подключение к своему сетевому окружению. Виртуальные сети намного безопаснее обычного доступа в Internet, поскольку весь трафик шифруется. Даже просмотрев сетевые пакеты, хакер не сможет предпринять каких-либо злонамеренных акций. Для знакомства с возможностями VPN вы можете загрузить пакет р асширений Routing and RAS Update с узла http://www.microsoft.com/ntserver/. Входящая в него программа Connection Manager создает автономный апплет набора номера для дозвона провайдеру Internet и авто матической организации вторичного виртуального канала VPN. При наличии этого апплета у всех удаленных пользователей соединение VPN можно будет установить буквально двойным щелчком мыши. Войдя в сеть, удаленные пользователи обычно работают всего с одним приложением или небольшой группой приложений. Например, персонал отдела продаж вашей компании может производить прием электронной почты, согласование графика деловых встреч и поиск по б азе адресов. Зная стандартный набор операций своих удаленных пользователей, вы можете определить, в какой степени они готовы мириться с отсутствием доступа ко всей сети. Вполне возможно, что им будет достаточно доступа к серверу, установленному перед бран дмауэром. Любая расположенная перед брандмауэром система должна быть сконфигурирована на запуск только необходимых служб и приложений. Это может быть сервер электронной почты и база данных деловых контактов. Подобная конфигурация снижает объем трафика через бран дмауэр и не ограничивает доступ к необходимым удаленным пользователям службам. Очень вероятно, что в такой ситуации пользователям вообще не потребуются услуги серверов внутренней сети. Находясь в офисе, они по-прежнему могут использовать соединения VPN дл я доступа к своим данным. Кроме того, брандмауэр можно сконфигурировать таким образом, чтобы он предоставлял доступ из сети к внешнему серверу. Более требовательные удаленные пользователи, в основном разработчики и администраторы, создают довольно серьезную проблему. Поскольку им часто необходим доступ ко всей локальной сети, они буквально свирепеют при столкновении с препятствиями и ограничен иями. Однако неограниченный внешний доступ всегда связан с риском, и обход брандмауэра недопустим даже по самой серьезной причине. Тем не менее пожелания таких специалистов, как правило, имеют под собой веские основания. Если такие пользователи размещаются в одном крыле офиса корпорации, то я рекомендую взамен обычных модемов оснастить их оборудованием ISDN, если, конечно, это по карману вашей компании. Помимо того, что скорость их доступа возрастет, качественные внешн ие ISDN-маршрутизаторы имеют большее число дополнительных опций защиты, нежели обычные модели. Например, ISDN-маршрутизаторы серии Pipeline компании Ascend Communications могут запретить установление соединения на основании идентификатора Caller ID. Кроме того, их можно конфигурировать на установление соединения только с компьютерами, входящими в заданную IP-подсеть. Хотя эти маршрутизаторы можно укомплектовать встроенным программным обеспечением брандмауэра, я считаю стандартный набор ограничений вполне достаточным для большинства случаев. WINDOWS 2000Следующая версия Windows NT, до этого известная как Windows NT 5.0, будет содержать как уже знакомые по Windows NT 4.0 средства защиты, так и ряд дополнительных возможностей, приводящих эту операционную систему в соответствие с требованиями современных стандартов в области информационной защиты. Включенный в Windows NT 4.0 протокол аутентификации по типу запрос/ответ эффективен, но он является собственностью Microsoft и недоступен другим разработчикам. Поэтому при работе с системами UNIX в смешанных сетях идентификационную информацию приходитс я передавать открытым текстом. В Windows 2000 идентификация будет выполняться с помощью Kerberos, так что пользователи Windows и UNIX смогут регистрироваться на одном и том же сервере. При обслуживании запросов на идентификацию сервер Windows 2000 даже см ожет обратиться к внешнему серверу Kerberos. Плоская (одноуровневая) доменная структура Windows NT 4.0 сильно затрудняет процесс создания групп систем. С появлением в Windows 2000 службы каталогов Active Directory поддержка последней иерархических доменов существенно расширит возможности управлен ия сетевой защитой. Теперь серверы и рабочие станции можно будет группировать по принципу общности применяемых к ним правил защиты. При создании новой группы она может унаследовать от родительского сервера политику защиты, на основе которой вы можете созд ать уникальный для этой группы набор правил. Active Directory упрощает процедуру создания естественных иерархий узлов, отделов, подотделов и индивидуальных рабочих станций. Домены можно формировать по географическому принципу или на основании их логическо й общности, а также по обоим принципам сразу. Стандартным компонентом Windows 2000 станет инструментальный пакет Zero Administration, позволяющий закрыть доступ к клиентским компьютерам. В число стандартных средств будет включен также Terminal Server, предоставляющий графические средства удаленног о доступа к Windows. С его помощью вы сможете конфигурировать надежно защищенных тонких клиентов, не имеющих доступа к собственным жестким дискам. Ограничения в отношении пользователей могут быть определены на любом уровне иерархии Active Directory. Так, вы можете закрыть доступ к конкретному компьютеру, к компьютерам отдела или подразделения. Хотя защита с помощью открытых ключей появилась в Windows NT 4.0, она была полностью интегрирована в систему только в Windows 2000. Вы можете выдать защитные сертификаты своим пользователям, а затем ограничить доступ к сетевым службам и ресурсам только теми, у кого они имеются. (Сертификат представляет собой своего рода цифровой паспорт.) Выдав сертификат, вы можете затем в любое время аннулировать его. Другим средством защиты в Windows 2000 является защищенная файловая система EFS (Encrypted File System), шифрующая хранящиеся на диске данные в соответствии с ключом сертификата пользователя. Благодаря такому подходу, зашифрованную информацию сможет пр очитать лишь ее владелец. В момент обращения Windows 2000 проверит подлинность сертификата и, прозрачно для пользователя, выполнит декодирование информации. В результате даже изъятие жесткого диска из сервера не поможет злоумышленнику прочитать закодирова нные файлы. Windows 2000 также обеспечит поддержку разработанного в IETF стандарта IP Security (IPSec). Этот протокол выполняет шифрование трафика TCP/IP и гарантирует, что все поступающие адресату данные не будут изменены по дороге. IPSec лишает смысла перехват п акетов, так как их содержимое невозможно будет расшифровать, а попытки вставить пакеты от имени другой машины или модификация трафика обречены на неудачу. Чтобы воспользоваться IPSec, все клиенты и серверы должны иметь стек TCP/IP с поддержкой IPSec. Поми мо включения стандарта в состав Windows 2000, Microsoft собирается добавить его поддержку во все существующие стеки TCP/IP для Windows. Стремясь к тому, чтобы ее рассматривали в качестве серьезного поставщика корпоративной операционной системы, Microsoft в новой ОС уделила пристальное внимание вопросам защиты. Хотя для того, чтобы увидеть окончательный результат этой работы, нам придет ся подождать появления на рынке Windows 2000, знакомство со второй бета-версией Windows NT 5.0 (вариант декабря 1998 года) говорит о том, что компания идет по верному пути. НЕСКОЛЬКО ЗАКЛЮЧИТЕЛЬНЫХ ЗАМЕЧАНИЙЗащита серверов Windows NT далеко не ограничивается заданием прав доступа к файлам. Целостный подход к защите, включая предотвращение физического доступа, определение ролей пользователей, введение ограничений на доступ к настольным системам и серверам, является единственным способом гарантировать защиту вашей информации. Осуществив все мероприятия по защите серверов, вы не должны забывать проверить, каким образом очередное изменение конфигурации скажется на защищенности сети. Даже если просьба об измен ении конфигурации поступает от руководства (которое, между прочим, располагает наиболее ценной информацией), то прежде, чем ее осуществлять, вы, как администратор, должны удостовериться, что даже самое безобидное изменение сетевых настроек не несет в себе риска нарушения защиты. Сетевая безопасность - это не та область, где допустим небрежный подход к делу. Поэтому вы должны задействовать все возможности доступных инструментария и технологий Windows NT Server. Уверенность в том, что доступ к информации надежно защищен, позволи т облегченно вздохнуть всем сотрудникам вашей компании. Том Ягер - руководитель проекта фирмы Healthweb Systems и автор многих публикаций. С ним можно связаться по адресу: tyager@maxx.net. Информационные ресурсыЕсли вы хотите регулярно читать бюллетени Microsoft по вопросам безопасности и иметь последние доработки для системы защиты, то запомните этот адрес: http://www.microsoft.com/security/. Сервисные пакеты для Windows NT можно загрузить с http://www.microsoft.com/ntserver/. Более подробную информацию об ISDNмаршрутизаторах серии Pipeline компании Ascend Communications вы можете получить на ее сервере Web http://www.ascend.com. Описание протокола IPSec можно найти по адресу: ftp://ftp.isi.edu/in-notes/rfc2401.txt/. |